Nguyên nhân không phải do DDoS

Mặc dù Cloudflare được biết đến là lá chắn hàng đầu chống lại các cuộc tấn công DDoS (Tấn công từ chối dịch vụ phân tán), nguyên nhân gây ra sự cố ngừng hoạt động toàn cầu ngày 18/11/2025 lại không phải là do tấn công bên ngoài.

Theo báo cáo chính thức, sự cố xuất phát từ một lỗi nội bộ:

- Một quy trình thay đổi cấu hình cơ sở dữ liệu định kỳ đã vô tình tạo ra một tệp cấu hình tính năng bị lỗi.

- Tệp này đã vượt quá giới hạn kích thước được mã hóa cứng trong hệ thống Quản lý Bot (Bot Management).

- Khi phần mềm định tuyến lưu lượng cố gắng nạp tệp cấu hình quá khổ này, nó đã gây ra tình trạng sập (crash) của phần mềm và nhanh chóng lan truyền qua mạng lưới toàn cầu.

Nói cách khác, đây là một lỗi cấu hình phần mềm (Software Configuration Error) nghiêm trọng, chứng minh rằng các hệ thống lớn nhất cũng dễ bị tổn thương bởi những sai sót trong quy trình triển khai nội bộ.

Vì sao sự cố Cloudflare gây ảnh hưởng toàn cầu?

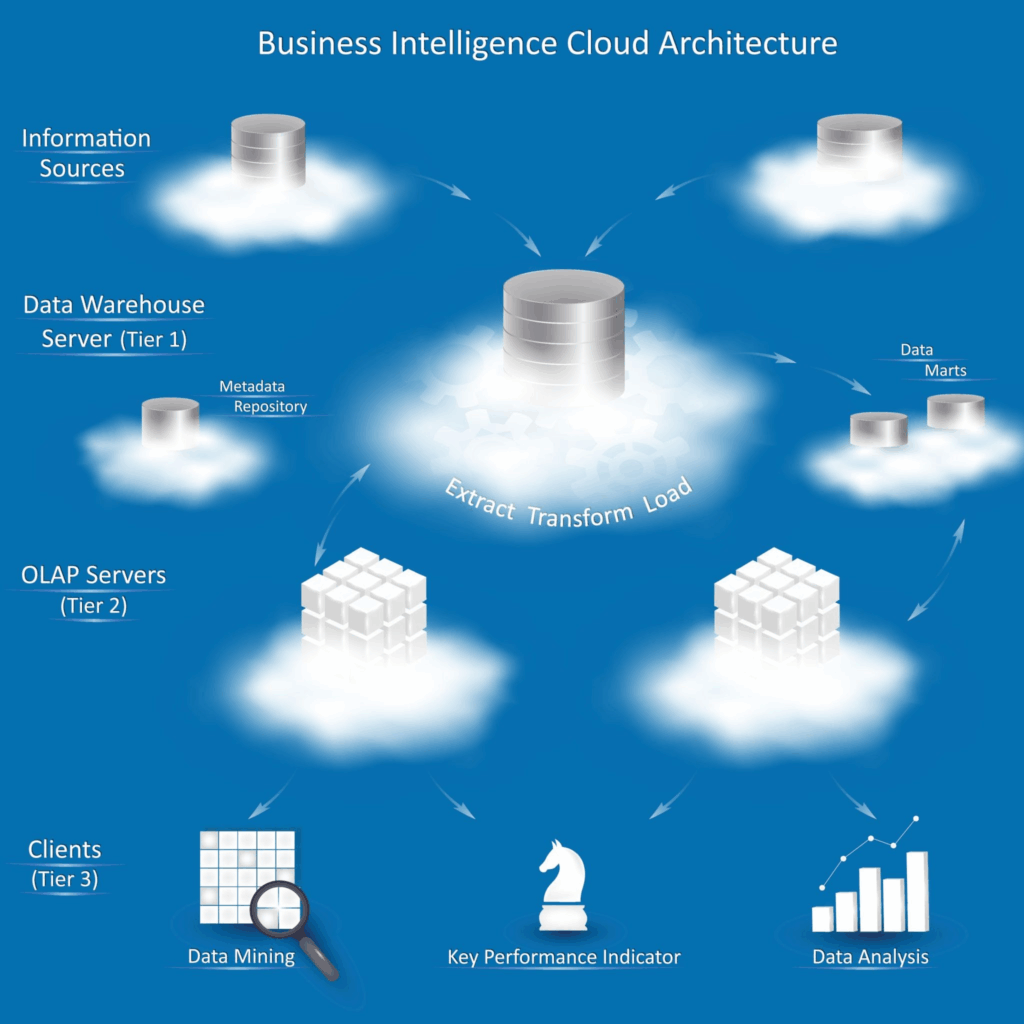

Phạm vi gián đoạn toàn cầu của sự cố Cloudflare bắt nguồn từ vai trò trọng yếu và kiến trúc hệ thống của công ty:

- Vị thế Gã Khổng Lồ Hạ Tầng: Cloudflare cung cấp các dịch vụ thiết yếu như CDN (Content Delivery Network – Mạng Phân phối Nội dung), bảo mật (Web Application Firewall – WAF), và dịch vụ DNS cho hàng triệu trang web. Sự phụ thuộc này tạo nên một điểm lỗi tập trung (Single Point of Failure) khổng lồ.

- Kiến trúc Phân Tán và Đồng bộ: Kiến trúc của Cloudflare được thiết kế để phân tán lưu lượng và cấu hình đến hàng trăm trung tâm dữ liệu trên toàn thế giới. Khi lỗi cấu hình được tạo ra, cơ chế đồng bộ hóa nhanh chóng này, thay vì là một điểm mạnh, lại trở thành kênh lan truyền lỗi hiệu quả.

- Đường Dẫn Thiết Yếu: Hầu hết lưu lượng truy cập Internet đến các trang web sử dụng Cloudflare phải đi qua mạng lưới của họ. Khi mạng Cloudflare bị sập, đường dẫn thiết yếu này bị cắt đứt, khiến trang web trở nên không thể truy cập được.

Các chỉ số cần theo dõi ngay khi sự cố xảy ra

Khi một sự cố gián đoạn hạ tầng lớn như Cloudflare xảy ra, việc nắm bắt nhanh chóng mức độ ảnh hưởng đến dịch vụ của mình là tối quan trọng, ngay cả khi đã chuyển sang giải pháp dự phòng. Các quản trị viên hệ thống cần tập trung vào các chỉ số sau:

| Chỉ Số | Ý Nghĩa Quan Trọng | Tầm Quan Trọng |

| Tỷ lệ Lỗi HTTP (HTTP Error Rate) | Phần trăm các phản hồi HTTP 5xx (Lỗi Máy chủ) so với tổng số yêu cầu. | Rất Cao: Chỉ số trực tiếp cho thấy hệ thống đang bị lỗi hay đã phục hồi. |

| Độ trễ (Latency) | Thời gian phản hồi trung bình của máy chủ. | Cao: Ngay cả khi không có lỗi 5xx, độ trễ tăng đột biến cho thấy đường truyền hoặc máy chủ đang bị quá tải (do bỏ qua CDN). |

| Thời gian Phản hồi DNS | Thời gian cần thiết để hệ thống phân giải tên miền. | Rất Cao: Là chỉ số đầu tiên cần kiểm tra để xác nhận việc chuyển đổi DNS (Bypass) đã thành công. |

| Tải trên Origin Server | Mức sử dụng CPU, RAM, I/O của máy chủ gốc. | Cao: Khi CDN bị tắt, toàn bộ lưu lượng truy cập sẽ đổ về máy chủ gốc, cần theo dõi để ngăn chặn tình trạng quá tải cục bộ. |

Khái niệm dự phòng đa tầng (Layered Redundancy)

Để bảo vệ doanh nghiệp khỏi các sự cố tương tự, chiến lược dự phòng phải được áp dụng không chỉ ở tầng CDN mà còn ở mọi lớp của kiến trúc ứng dụng. Dự phòng Đa Tầng là chìa khóa để xây dựng khả năng phục hồi (resilience) toàn diện.

Thay vì chỉ tập trung vào việc có thêm một nhà cung cấp CDN (Multi-CDN), doanh nghiệp cần đảm bảo sự dự phòng ở các tầng sau:

- Tầng DNS: Sử dụng DNS Đa Nhà Cung Cấp (Multi-Provider DNS). Điều này đảm bảo rằng ngay cả khi nhà cung cấp DNS chính của bạn (ví dụ: Cloudflare) bị sập, các bản ghi tên miền của bạn vẫn có thể được phân giải qua nhà cung cấp dự phòng.

- Tầng Giao diện (Edge Layer): Triển khai chiến lược Multi-CDN thực sự, cho phép chuyển đổi lưu lượng giữa các nhà cung cấp như Cloudflare, Akamai, hoặc AWS CloudFront một cách tự động hoặc thủ công nhanh chóng.

- Tầng Máy Chủ Gốc (Origin Layer): Đảm bảo máy chủ gốc (Origin Server) có khả năng Tự phục hồi (Auto-scaling) và có cơ chế Load Balancing (Cân bằng tải) mạnh mẽ để hấp thụ lượng truy cập tăng vọt khi các lớp CDN bên ngoài bị tắt.

- Tầng Cơ sở Dữ liệu (Database Layer): Thiết lập cơ chế sao chép (Replication) đa vùng hoặc đa khu vực để đảm bảo dữ liệu luôn có sẵn ngay cả khi một trung tâm dữ liệu bị lỗi.

Dự phòng Đa Tầng biến sự cố từ “thảm họa toàn hệ thống” thành “sự gián đoạn cục bộ và có thể quản lý được”.

Nên làm gì khi gặp sự cố gián đoạn do Cloudflare?

Đối với các quản trị viên hệ thống, việc có một kế hoạch đối phó linh hoạt là vô cùng quan trọng:

1. Tạm thời Bypass Cloudflare

Giải pháp cấp bách nhất là thay đổi bản ghi A/AAAA của tên miền để trỏ trực tiếp đến địa chỉ IP của máy chủ gốc (Origin Server), bỏ qua Cloudflare. Hành động này sẽ tạm thời vô hiệu hóa các tính năng bảo mật (WAF, DDoS Protection), nên chỉ thực hiện khi sự gián đoạn là toàn cầu.

2. Tách phần Backend ra khỏi Cloudflare

Đối với các dịch vụ API hoặc các cổng quản trị (admin access) không yêu cầu CDN, hãy đảm bảo chúng không bị trỏ qua Cloudflare. Việc sử dụng tên miền phụ riêng biệt giúp cô lập phần quan trọng của hệ thống khỏi sự cố giao diện người dùng.

3. Liên hệ Cloudflare Enterprise Support

Nếu doanh nghiệp của bạn sử dụng gói Enterprise, hãy kích hoạt ngay kênh hỗ trợ khẩn cấp. Khách hàng Enterprise thường có các SLA nghiêm ngặt và được ưu tiên xử lý trong các sự cố quy mô lớn.

4. Biện pháp tốt nhất là lập phương án dự phòng về lâu dài

Tích hợp chiến lược Dự phòng Đa Tầng để có một lá chắn kiên cố, sẵn sàng kích hoạt chuyển đổi (failover) tự động khi phát hiện lỗi từ nhà cung cấp hạ tầng chính.